みなさま、こんにちは。Configuration Manager サポート チームです。

本記事では、Microsoft Endpoint Configuration Manager (以下 MECM) を利用し、インターネット ベースのクライアント管理 (Internet-Based Client Management: IBCM) 環境を構成する上で、証明書の取り扱いに関する注意事項をご紹介いたします。

目次:

(1) IBCM の概要・仕組み

(2) サーバー証明書のサブジェクト名について

(3) ccmsetup.exe で付与するオプション

(4) サイトサーバーのプロパティ設定の変更

(1) IBCM の概要・仕組み

IBCM では、企業ネットワークに接続されておらず、標準的なインターネットに接続されている MECM クライアントを管理できます。

公衆ネットワーク上のクライアント コンピューターの管理には、高いセキュリティが求められるので、インターネット ベースのクライアント管理では、クライアントとその接続先サイト システム サーバーで PKI 証明書を使用する必要があります。

当環境では、VPN 接続は不要であるため、インターネット接続のみでインベントリ収集や更新プログラムの配信などを行いたいシナリオでご利用いただけます。

詳細は以下 URL に記載がございますのでご参照ください。

System Center Configuration Manager でインターネット ベースのクライアント管理を計画する

(2) サーバー証明書のサブジェクト名について

サーバ―証明書のサブジェクト名については、IBCM サーバーの場合、インターネット経由の接続のほか、イントラネット経由の接続も受け付ける場合には、2 つのサブジェクト名が必要となります。

シナリオとしては、イントラネット接続でセットアップを行い、インターネット接続に切り替えた場合に利用するシナリオが考えられますので、IBCM サーバーのサーバー証明書では、2 つのサブジェクト名を含めるよう考慮をすることが一般的です。

証明書の発行方法については、以下 URL に記載がございますのでご参照ください。

なお、証明書の発行を外部公的証明機関に委託する場合には、サブジェクト名が 2 つ入れることが可能であるか必ずご確認下さい。

サービス プランによっては、複数のサブジェクト名の登録ができず、MECM の証明書に必要な要件を実現できない場合がございます。

System Center Configuration Manager PKI 証明書の展開手順の例: Windows Server 2008 証明機関

サイト システムがイントラネット経由のクライアント接続のみを許可する場合は、サイト システム サーバーのイントラネット FQDN は server1.internal.contoso.com になります。「server1.internal.contoso.com」と入力し、[追加] を選択します。

サイト システムがイントラネットからとインターネットからのクライアント接続を許可する場合は、 サイト システム サーバーのイントラネット FQDN は server1.internal.contoso.com で、サイト システム サーバーのインターネット FQDN は server.contoso.comとなります。「server1.internal.contoso.com」と入力し、[追加] を選択します。

「server.contoso.com」と入力し、[追加] を選択します。

(3) ccmsetup.exe で付与するオプション

IBCM 環境では、インターネット上で名前解決をするための、インターネット FQDN を取得する必要がございます。

こちらはドメイン取得サービスから取得したインターネットに公開する FQDN を、インターネットに公開する MECM のサイトシステムのインターネット FQDN として登録します。

また、MECM エージェントのセットアップ時に、CCMHOSTNAME オプションにインターネット FQDN を指定します。

お問い合わせが多いシナリオとしては、ccmsetup.exe 実行時にオプションが不足していることによって、MECM エージェントの登録に失敗するといったことがございます。

そのため、MECM クライアントをセットアップする際の注意事項についてコマンド オプションの例と共にご紹介いたします。

// 前提

ドメイン名:contoso.local

IBCM サーバーのイントラネット FQDN :IBCM-Intra.contoso.local

IBCM サーバーのインターネット FQDN:IBCM-Internet.public.com

サイトコード:P01

// コマンド例

1 | ccmsetup.exe /UsePKICert /NoCRLCheck SMSSITECODE=P01 SMSMP=https://IBCM-Intra.contoso.local CCMHOSTNAME=IBCM-Internet.public.com |

-詳細

オプションを列挙しますと、以下の通りです。

ccmsetup.exe

/UsePKICert

/NoCRLCheck

SMSSITECODE=P01

SMSMP=https://IBCM-Intra.contoso.local >>> イントラネット FQDN を指定します。

CCMHOSTNAME=IBCM-Internet.public.com >>> インターネット FQDN を指定します。

このシナリオにおいては、イントラネット環境でも https を利用する想定であるため、SMSMP に https:// を付与することがポイントです。

なお、http 構成である場合には、http:// は不要です。

※ 補足 1.

IBCM クライアントの新規セットアップおよび、アップグレード シナリオにおいては、社内イントラネット環境へ接続されている必要がございます。

非イントラネット接続状態で、インターネット上でセットアップを行うためには、VPN 接続などを介して社内イントラネット環境へ接続を行いセットアップを行います。

インターネット上のクライアントをインストールするには、以下のサポートされる方法の 1 つから選択します。

・これらのクライアントが VPN でイントラネットに一時的に接続するためのメカニズムを提供します。 その後、適切なクライアント インストール方法を使ってクライアントをインストールします。

-注意

Configuration Manager では、インターネット ベースの管理ポイントまたはインターネット ベースのソフトウェア更新ポイントからクライアントを直接インストールすることはサポートしていません。

※ 補足 2.

インターネット管理ポイントを設定している場合は、インストール時に CCMHOSTNAMEオプションを指定しない場合も、イントラネットのドメインや、管理ポイントから、情報を受け取けとった場合に、インターネット管理ポイントの情報が入ります。

クライアントからインターネット管理ポイントの情報を削除したとしても、上記タイミングにて再設定されるため、インターネット管理ポイントを構成している限りクライアントからその情報を恒久的に削除いただくことはできません。

(4) サイトサーバーのプロパティ設定の変更

(1) ~ (3) の設定が問題ないにも関わらず、インターネット クライアントを管理できない (インベントリが報告されない、など) シナリオもございます。

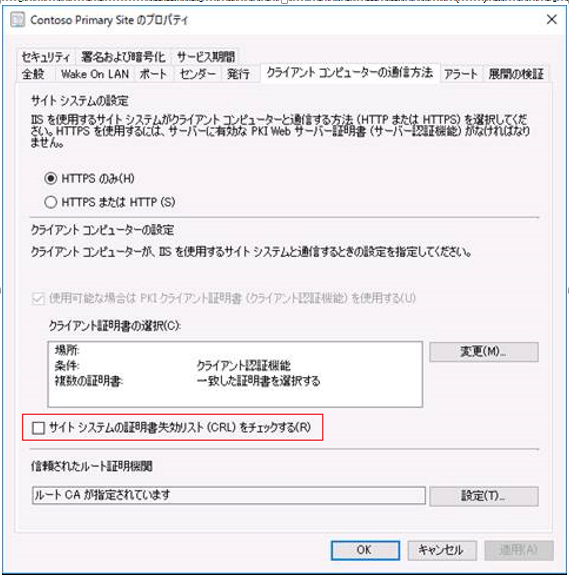

その場合、以下のチェック ボックスの状態をご確認ください。この設定は、既定でオンになっていますので、オフにします。

- ConfigMgr コンソール画面で、[管理] ワークスペースをクリックし、左ペインの [サイトの構成] – [サイト] をクリックして、プライマリ サイトを右クリックし、[プロパティ] をクリックします。

- [クライアント コンピューターの通信方法] タブをクリックし、[サイト システムの証明書失効リスト (CRL) をチェックする] のチェックを外して、[OK] をクリックします。

この設定を行う理由は、インターネット環境にいるクライアントが、IBCM 用管理ポイントと通信し、ドメイン環境のエンタープライズ CA から発行されたサーバー証明書を受け取った際、インターネット環境であることによって、証明書の証明書失効リスト (CRL) のチェックが行えず、SSL 接続に失敗するためです。(エンタープライズ CA では、既定で Ldap パスの CRL が証明書に記載されているため、ドメイン利用前提の Ldap パスへの疎通に失敗する結果となります。)

また、イントラネット環境であっても、ワークグループ クライアントのセットアップの場合には、MECM クライアントエージェントのインストール時に、Ldap パスの CRL にアクセスできないためセットアップに失敗します。

そのため、上記チェックをオフにして、CRL のチェックをしないようにすることで、管理ができるようになります。

補足)

当該項目にチェックを入れてよい場合のシナリオについては、CRL を HTTP パスで外部公開しているか、エンタープライズ CA にて外部公開可能な HTTP パスの CRL を公開し、証明書内に HTTP の CRL パスを記載している場合のみ利用できます。

この場合には、クライアントが IBCM サーバーから受け取ったサーバー証明書の HTTP パスの CRL チェックが成功します。

当設定は、このような追加要件がある場合にのみチェックを付ける項目となりますので、ご留意ください。

参考)

SCCM(CB)_評価ガイド_環境構築編

-10.3.4 証明書失効リストによるチェックの無効化

System Center Configuration Manager の Technical Preview 1606 の機能

-クライアント証明書の認証用にプライマリ サイトを構成する

[サイト システムの証明書失効リスト (CRL) をチェックする] の横のチェック ボックスがオフになっていることを確認します。

このオプションは、CRL をパブリックに公開した場合にのみ必要になります。